02 Usando El Monitor De Eventos Windows

Cyber threat hunting:

Vamos a usar el monitor de eventos para generar avisos ante determinadas actividades anomalas.

Este tipo de tecnicas es conocida como thread hunting / deteccion de amenazas.

Generaremos un aviso y lo enviaremos usando un bot de telegram.

Una vez generado ell aviso y enviado a un chat.

Hara que sea mas dificil borrar las huellas de una intrusion.

Nota: (articulo en desarollo 50%)

Thread Hunting / Deteccion de Amenazas

Recoleccion de Eventos

Para La deteccion de amenazas.

Necesitaremos una coleccion de eventos que nos indiquen actividades anomalas.

Como la actividad de cada sistema es diferente no hay un unico conjunto de elementos que funcine en todos los entornos.

Recoleccion de Eventos. (Manual)

Este metodo es sencillo “Simulo una actividad tipica de una intrusion.”

Como por ejemplo parar el cortafuegos

y luego busco el evento que se ha generado.

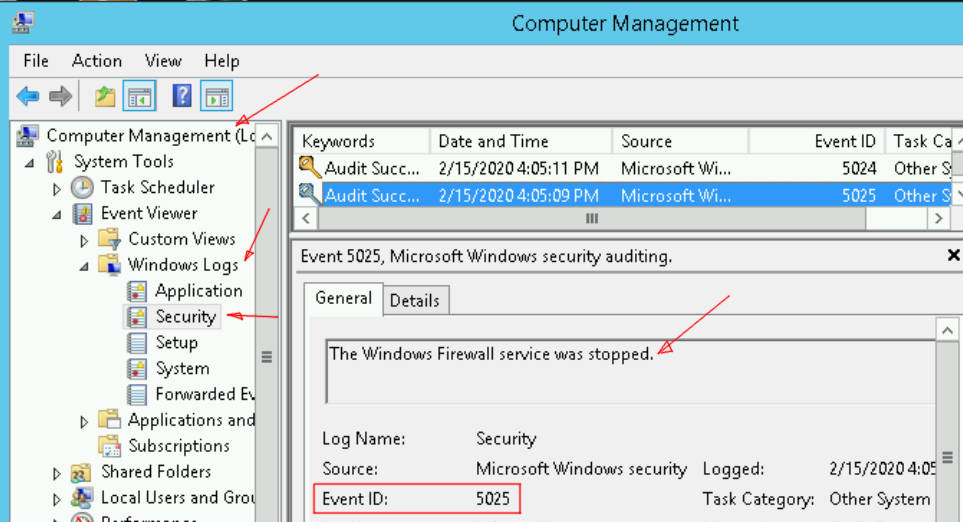

Abrimos el administrador de equipos. administrador de equipos. La forma mas rapida es: Boton derecho en el menu de inicio => Administrador de equipos / Computer management.

Ejemplo: Si Reinicio el servicio Firewall de windows. Y busco el evento que genera el firewall al detenerse.

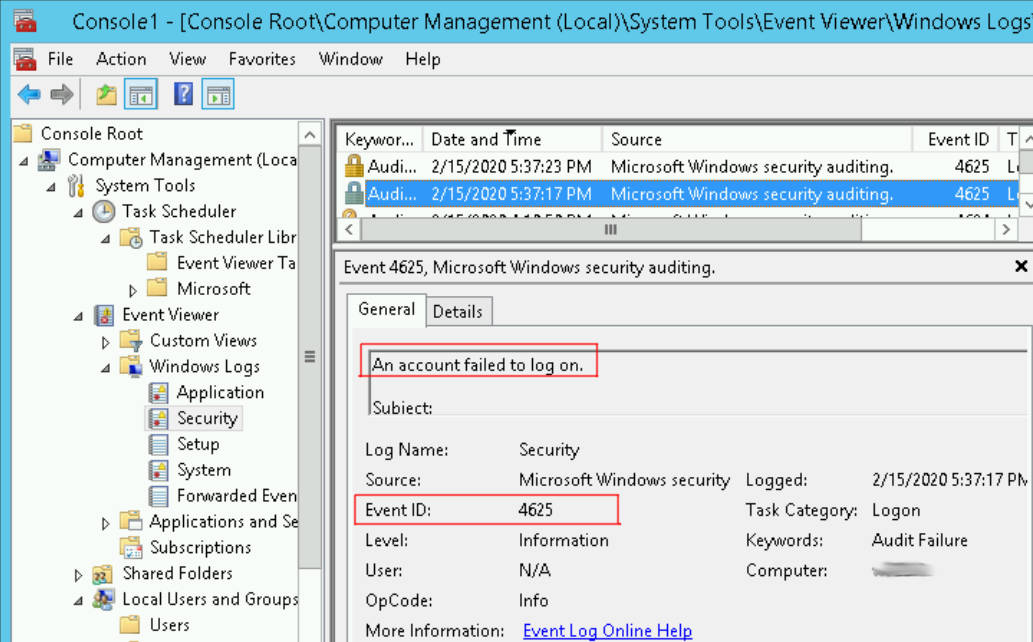

Ejemplo: Si intento entrar con una contraseña incorrecta.

Nota: usar este evento en algunos entornos puede generar demasiados avisos.

Lo ideal seria avisar cuando se ha intentado entrar demasiadas veces seguidas.

Nota: usar este evento en algunos entornos puede generar demasiados avisos.

Lo ideal seria avisar cuando se ha intentado entrar demasiadas veces seguidas.

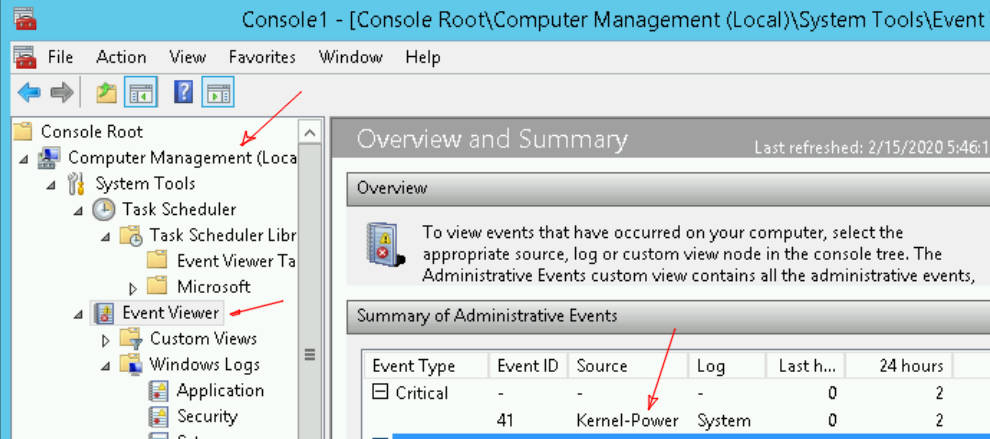

Ejemplo apagado Incorrecto.

Recoleccion de Eventos. (Busqueda Internet)

Bien Empecemos a recolectar eventos que nos sirvan:

Una buena forma de encontrar eventos es buscando analisis forense. https://www.welivesecurity.com/la-es/2016/09/08/eventos-de-windows-analisis-forense/

- 4625 Error de Sesion ( An account failed to log on. )

- 4771 Error en la pre-autenticacion a traves de tominio

- 7034 Servicio caido de forma inesperada

- 7040 El tipo de inicio del servicio ha cambiado

- 5140 Asignacion de recurso comp4688,4720,4728,4672,4673,4625,4648,7045,7030,7036,7040artido en la red

- 4778 Inicio de sesion RDP

- 141 Tarea programada

4625,4771,7034,7040,5140,4778,141

Una pagina con Muchisimos recursos Para la deteccion de amenazas https://github.com/0x4D31/awesome-threat-detection#windows

Desde el recurso: Threat Hunting via Windows Event Logs / Introducing DeepBlueCLIv2 Obtengo la siguiente informacion:

- security Event 4688 PowerShell via PsExec: Event Log View

- PowerShell event 4014 (Script Block Logging)

De este repositorio un par de eventos: https://github.com/sans-blue-team/DeepBlueCLI

- Security event 4688 ( Command line auditing ) PowerShell via PsExec -WMIC

- Security event 4720 ( New User Created )

- Security event 4728 4732 4756 A member was added to a security-enabled group.

- Security event 4672 ( Special privileges assigned to new logon (possible admin access ) )

- Security event 4673 Sensitive Privilege Use (Mimikatz)

- Security event 4625 ( An account failed to log on. )

- Security event 4648 A logon was attempted using explicit credentials.

- Security event 7045 A service was installed in the system.

- Security event 7030 The … service is marked as an interactive service.

- Security event 7036 The … service entered the stopped|running state.

- Security event 7040 The start type of the Windows Event Log to disabled.

4688,4720,4728,4672,4673,4625,4648,7045,7030,7036,7040

En mi caso tengo demaasiados eventos 4648

Referencias

https://en.wikipedia.org/wiki/Cyber_threat_hunting

https://cyberwardog.blogspot.com/2017/04/chronicles-of-threat-hunter-hunting-for.html

https://github.com/gentilkiwi/mimikatz/releases

http://blog.ismaelvalenzuela.com/wp-content/uploads/2008/04/forense_windows-ismael_valenzuela.pdf

https://www.dragonjar.org/automatizando-la-extraccion-de-evidencia-forense-en-windows.xhtml

https://aprendizdesysadmin.com/analisis-forense-de-los-registros-de-eventos-en-windows/

https://www.gaizka.net/2018/02/herramientas-de-analisis-forense.html

https://fwhibbit.es/sysmon-el-gran-hermano-de-windows-y-el-super-sysmonview

https://github.com/SwiftOnSecurity/sysmon-config/blob/master/sysmonconfig-export.xml

https://github.com/beahunt3r/Windows-Hunting

https://www.sans.org/cyber-security-summit/archives/file/summit-archive-1554993664.pdf

A Estudiar:

- Muy bueno. rastrea rastros dejados por ataques deepblue en el visor de eventos https://www.netscylla.com/blog/2020/02/01/Threat-hunting-with-Windows-Event-Logs.html