Ctf Resurrection

WriteUp Taller Pentestin4Ever Sh3llCon 2020 Maquina Resurection.

Agradecimientos a Nacho y a los Organizadores de Sh3llCon

WriteUp Taller Pentestin4Ever Sh3llCon 2020 Maquina Resurection.

Agradecimientos a Nacho y a los Organizadores de Sh3llCon

WriteUp Taller Pentestin4Ever Navaja negra 2019 Maquina Penny.

Agradecimientos a Nacho y a los Organizadores de NavajaNegra2019

#Pentesting4ever#EuskalhackEl write up Original aqui

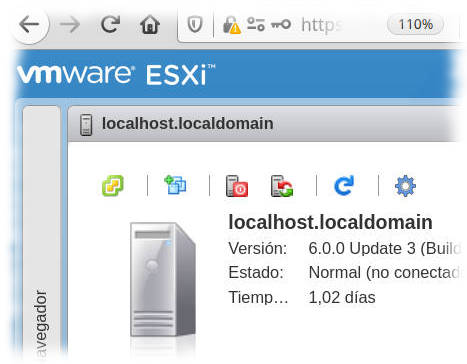

VmWare Esxi es un Hypervisor Bare-Metal.

Que me permite Crear un entorno de maquinas virtuales.

En un servidor con un minimo consumo de recursos. (solo 150Mb)

Tiene una interfaz de gestion remota total via WEB.

Formara parte de un proyecto personal: (crear un laboratorio de Pentesting).

Para el que necesito conceder acceso a las maquinas del laboratorio de forma remota.

A la vez que mantengo el laboratorio “en isla” Aislado del exterior.

Y sin generar “Ruido” (trafico “anomalo”) desde el lado del cliente.

Repaso de lo aprendido con el libro: ‘Quick Start Guide to Penetration testing de Sagar Rahalkar’

Repaso de lo aprendido en el taller de ‘#Pentesting4ever’

impartido en el congreso de Euskalhack.

Esta vez cojo una distro conocida como win7min que es vulnerable al eternalblue

resumen en portada

Apuntes incompletos

Apuntes Repaso de lo aprendido en el taller de ‘#Pentesting4ever’ impartido en el congreso de Seguridad informatica #Euskalhack.

Apuntes Incompletos.

Repaso de lo aprendido en el taller de ‘#Pentesting4ever’

impartido en el congreso de Seguridad informatica #Euskalhack.

Maquina artas

Apuntes Incompletos.

Voy a ser un poco cabroncete y voy a intentar no utilizar herramientas.

ni siquiera nmap

Apuntes Reverse Shell. (sin formatear. fallo en md)

Apuntes incompletos Setoolkit Social Engineer Toolkit

Apuntes inompletos Msfvenom libro: clientsideattacks Metasploit Revelated de Sagar Rahalkar

Apuntes incompletos Pentesting Matrix_3